当ブログはハッキング被害に遭い、破壊されました(現在は復旧)

2013年8月28日の午前、当ブログ「りくまろぐ」はハッキング被害に遭い、一時的にブログが表示されない状態となっておりました。

調査していくうちに背筋の凍る思いがしました。まさか自分のサイト(ブログ)がハッキング被害に遭うなんて夢にも思っていませんでした。

ブログが破壊されたことに気付いて、ものすごく落ち込みました。セキュリティ対策などもほとんど無知で、WordPressについても勉強を始めたばかりの初心者でしたから、何をどうすれば良いのか全く分からず、放心状態になりました。

今回の記事では、ハッキング被害が判明した経緯と、復旧させるまでの対応内容をまとめました。

繰り返しになりますが、セキュリティー対策に関しては知識がほとんどないため、今回の暫定的な対応についても「それは不要ではないか?」というものがあるかもしれません。

とにかく「やれることは全てやろう」という方針のもと、パニックになりながら対策を講じていましたので、各対応の必要性や、対策を講じる順序、さらには「あの対策をしていない」などの抜けに関しては後日の検証も出来ていない状態です。

逆の見方をすれば、「全くの素人でも、ネットを検索して情報収集した対応だけで、ひとまずハッキング被害から復旧までは出来た」ということになります。今回記事を書こうと思った主旨もそこにあります。

注意

この記事は2013年8月28日、ハッキング被害の報告と注意喚起のため速報的内容として公開。その後、次々と新事実が判明する度に補足のため追記を何度も重ねたことにより、記事全体の長さがものすごく長くなってしまいました。

少しでも読みやすさを向上させるため、複数の記事に分割して再公開しています。

ハッキング被害だと気付くまでの経緯

WordPress管理画面が文字化けしている

最初の異変に気付いたのは、8月28日の午前9時頃。

いつものとおり、WordPressの管理画面を開き作業を開始しようとしたところ、管理画面全体が文字化けしていました。

PCブラウザ(Chrome)の「エンコード」を確認すると、文字コードが「日本語(Shift-JIS)」になっていました。

WordPressでサイトやブログなどを運営されている方々はお分かりのはずですが、WordPressの文字コードは基本的に「Unicode(UTF-8)」です。UTF-8ではない文字コードにしてしまうとWordPressは文字化けしてしまう、ということは知っていました。

PCブラウザの「エンコード」で文字コードを「Shift-JIS」から元の「UTF-8」に設定を変更。これにより、WordPress管理画面の表示は正常に戻りました。

注意

現在、Chromeで「エンコード」という機能は廃止されているようです。

ブログが表示されていない(真っ白になっている)

管理画面の表示は正常に戻りました。次にブログの表示を確認。すると、ブラウザが真っ白。ブログは何も表示されていません。

「WordPressのブログが真っ白になる」という現象で有名なのは、「functions.phpの修正に失敗した」というもの。ブログをカスタマイズしたことのある方ならご存知だと思います。

確かにその前日、ブログの一部機能を強化するため functions.phpにPHPコードを追加していました。ただローカル環境(=テスト環境)で動作確認をしたら問題はなく、Web上でも前日の時点では正常に動作していたのを確認していました。

確認不足だったのかと思い、functions.phpを再確認。PHPコードには特に不具合となりそうな箇所が見当たらず、さらにローカル環境で何度か動作確認をしたところ、問題なし。

ローカル環境で不具合もなく正常に動作しているのに、Web上では何も表示されず真っ白。これは functions.phpのせいではないな、と判断しました。

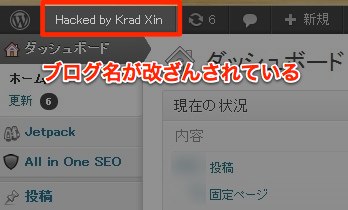

ブログの名前が改ざんされている

もう一度 WordPressの管理画面を確認。そして次の異変に気付きました。

WordPress管理画面の左上、本来であれば「りくまろぐ」というブログ名が表示されているはずなのですが、そのブログ名がいつもと違っていることに気付きました。

上の写真のとおり、ブログ名の部分が「Hacked by Krad Xin」と表示されていました。

「Hacked」という単語を見た瞬間、「ハッキングされたのか!」と気付きました。急激に血の気が引き、そしてパニックに。

ハッキングされたとして、じゃあどうすればいいのか。自分のブログは得体の知れない第三者に乗っ取られてしまったのか。もう元通りには出来ないのか。知識が何もないので、ここからどう対処すれば良いのか見当もつかず、しばし頭の中が真っ白になっていました。

ハッキング被害は「自分のブログだけではない」ことが判明

ハッキング被害に気づき、パニックにはなったものの、少し違和感もありました。

「なぜ、うちのブログがハッキングされなければならない?」と。うちのブログを乗っ取ったところで何の意味もない。金銭的価値がある訳でもない。個人の趣味をツラツラ書いてるだけのブログなのに。

しかし同時に「もしもうちのブログにウイルスなどの悪意ある仕掛けがされてしまい、読みに来てくれた読者さんのPCやスマホに悪影響を及ぼしてしまうようになったら大変だ」ということも気になり、焦り始めます。とにかく動かねば。

対策方法などを公開している記事がないだろうかと考え、改ざんされた怪しいブログ名「Hacked by Krad Xin」という文字列をGoogleで検索。

検索した結果、いろんなタイトルのいろんな記事が一覧表示されていました。扱うジャンルも記事内容も見事にバラバラ。WordPressのカスタマイズとかハッキングの対策とか、そういった内容のものは1つもありません。

ただ1つだけ共通点がありました。全ての記事は、記事抜粋のところに例の「Hacked by Krad Xin」という文字列が含まれていたのです。

つまり、Google検索でヒットし、表示されていた記事群は、その時点ですべてハッキングされていた、ということを意味します。

自分のブログだけがハッキングされたのだと思い込んでいましたが、そうではなく、日本国内で自分のブログ以外にもハッキングされているサイトやブログが複数ある、ということをこの時点で認識しました。

「WordPressフォーラム」の存在に気付く

検索結果に並ぶ「ハッキング被害に遭っているサイト・ブログ」。その中に何か有益な情報を公開している記事がないかを探しました。

眺め進めていくうちに、「WordPressフォーラム」が検索結果の中にあるのを発見。WordPressに関する不具合などについて質問したり、詳しい知識を有する方々が解決策を提示してくれているサイトで、自分も過去に何度か別件で閲覧したことがありました。

午前9時過ぎの段階で、今回のハッキング現象について論じてるサイトやブログはたった1つ、この「WordPressフォーラム」だけでした。

WordPressフォーラムのコメントを元に施した緊急対策の内容

「WordPressフォーラム」のページを最初に閲覧したのが午前9時30分頃。その時点で、フォーラムの当該ページに投稿されていたコメントは、わずか3件だけでした。

最初のコメントが投稿されたのは、8月28日の午前1時24分。自分が眠りに落ちていた深夜の時点で、既に悲劇は始まっていたことが分かります。

サイトが急に文字化けになり、困っております。

引用:WordPressフォーラム

Hacked by Krad Xinと黒の上部ツールバーにあり、サイトが改ざんされてしまったのでしょうか?

うちのブログの状態と全く同じ。

この投稿に対する返答コメントで幾つかアドバイスがあったため、私もその内容をそのまま実施することにしました。

文字コードが「UTF-7」になっていたので「UTF-8」に戻した

返答コメントとして、

管理画面の「設定」で文字コードが「UTF-7」に変更されているようであれば、それを「UTF-8」に戻すことでとりあえず文字化けは解消されると思います

引用:WordPressフォーラム

という内容が記載されていました。

と書かれていました。実際に自分のWordPress管理画面ではどうなっているかを確認してみました。

WordPress管理画面の左メニュー「設定」→「表示設定」と進むと、画面の中に「文字コード」という欄があり、右側のセレクトボックスは「UTF-7」になっていました。WordPressフォーラムのコメントに記載されていた通り。

文字コードのセレクトボックスは選択肢が「UTF-7」しか存在しなかったので、手入力で「UTF-8」と変更してから、「保存」ボタンをクリック。

保存処理が終了した直後、それまで表示されていた「文字コード」欄は消えてしまいました。現在も管理画面には表示されていません。文字コードに異常が発生した時だけ表示される機能だったのでしょうか。

注意

その後の「WordPressフォーラム」での補足によれば、WordPressのバージョン3.5以降では管理画面の「文字コード」という欄は廃止されたそうです(新規インストール時の初期値がUTF-8となるよう仕様変更されたため)。

WordPressテーマが原因かどうかをテスト → 問題なし

「文字コード」を変更後、ブログの表示を確認しましたが、まだ真っ白な表示のままで復旧せず。

この時点でWordPressフォーラムには、対策方法などのコメントが他には付いておらず、仕方ないので再びハッキング対策などをGoogleで検索。

検索結果の中に「WordPressのテーマが原因でハッキングされる場合がある」との情報を発見。うちのブログはWordPressテーマを自作していたので、もしかして作り方をミスして、セキュリティ方面の対策が甘く、脆弱性を突かれてハッキングされたのだろうか、などと想像。

自作テーマ以外にWordPressで標準搭載されていた「Twenty Thirteen」や「Twenty Twelve」に暫定的に変更し、各テーマで表示がどうなるかをブラウザでチェック。

しかし、いずれのテーマに変更してもブログ表示は真っ白のまま。今回の現象は「WordPressのテーマが原因」ではない、と判断しました。

ブログ表示時の微かな異変と、HTMLコードの「正常出力」に気付く

幾つかのテーマに変更してブログ表示をチェックしていた際、最初の頃には気付いていなかった「ちょっとした異変」に気付きました。

テーマを変更し、最初に表示チェックをした際、ブログが一瞬だけパッと表示されていたのです。時間にして0.2秒くらいの、ほんの一瞬だけブログが正常に表示された後、全てがパッと消えて真っ白になるという現象。どのテーマに変更しても、この現象が発生していました。

一瞬とはいえ、ブログが正常に表示される時がある。ということは、HTMLのソースコードはどうなっているんだ? という次の疑問が発生。

PCブラウザ(Chrome)の「ページのソースを表示」を指定し、HTMLコードのソースを表示してみたところ、ソースは問題なく正常に表示されていました。

これが何を意味するかというと、ブログ表示は真っ白なのだから、表示させるためのプログラミング言語であるHTMLコードも当然ながら真っ白(=つまり何も出力されていない)に違いない、と思い込んでいたのに、HTMLコードは正常に出力されていたのです。

HTMLコードは正常に出力されているのにWebページが全く表示されない。そんな現象には過去遭遇したことなどありません。全く意味不明で、さらにパニックとなってしまいました。

見覚えのないウィジェットを発見し、慌てて削除

手詰まりとなり、WordPress管理画面のあちこちをチェックしてみたものの、原因を特定できる何かは発見できません。

頼みの綱である「WordPressフォーラム」も、何か新しい情報や救済策が更新されていないか、1分置きに閲覧して確認しました。ところがその時点で、まだコメントは増えておらず。全3件のままでした。

そんな中、先ほど「UTF-7になっていたらUTF-8に戻すことで文字化けは解消される」とフォーラムにてアドバイスして下さってた投稿者の、同じ投稿の中にもう1つアドバイスがあるのに気付きました。最初に見た時には文字化けのことで「これだ!」と焦り、もう1つの内容に気付いていなかったのです。

合わせて身に憶えのない怪しげなウィジェットがあれば削除してください。

このコメントがあることに気付き、早速ウィジェットを確認。WordPress管理画面「外観」→「ウィジェット」で、サイドバーやフッターなどを確認してみると、設置していたウィジェットがことごとく消えていました。

ウィジェットが消えたのもハッキングのせいかと最初は思っていましたが、もしかすると幾つかのテーマに変更して表示テストをしたせいで、テーマ変更処理と同時にウィジェットが初期化され、消えてしまった可能性もあります。今となってはウィジェットが消えた原因は特定できません。

ウィジェットは全て消えたのかと思ったのですが、よく見ると1個だけウィジェットが残っていました。しかも、そのウィジェットに見覚えがない。

不審に思い、そのウィジェットの中身を確認してみると、全く見覚えのないスクリプトコードが1行、記載されていました。自作テーマを制作した際、多くのウィジェットもPHPなどで自作し、オリジナルのコードを書いていましたが、そのスクリプトコードは自分のものではない。なぜなら自分では全く理解できなかったから。

「うわっ! これだ! これが原因だ!」

と即座に反応してしまい、パニックだったこともあり、そのウィジェットを瞬時に削除してしまいました。証拠となるスクリーンショットも撮っていないし、コードの中身を記録することも忘れていました。

ウィジェット削除後、ようやくブログ表示が復旧

ウィジェットを削除した後、ブログ表示を確認したところ、ようやく正常に表示されるようになりました。

PCでの表示と、スマートフォンでの表示、さらにHTMLコードを確認しましたが、ヘッダー部分や記事本文に関しては全て異常なし。

ようやく、ブログが正常に表示されるようになりました。ただし、他の自作ウィジェットが全て消滅してしまったため、ウィジェットに関係するサイドバーやフッターなどは表示が崩れたまま。

不審なウィジェットの正体が判明

不審なウィジェットを即座に削除してしまい、その中身に関してはしばらく分からないままでした。

しかしその後、「WordPressフォーラムの当該ページでスクリプトコードの内容が報告されていました。

<script>document.documentElement.(中略) = (中略);</script>

引用:WordPressフォーラム

上記コードの書かれたウィジェットが、ハッキングにより強制的に追加されていたようです。

注意

当初はコード内容の全文を上に引用していました。しかし誰かがハッキングの真似事をする発端となってもいけないし、悪影響を考慮して、現在はコードの一部を省略しています。

JavaScriptでBODYタグの中身を動的に消してしまうという悪さをするのだそうです。

幾つかのWordPressテーマに変更して表示テストをしていた際、一瞬だけ表示され、すぐに消える、しかしHTMLのソースコードは正常に出力されている、という謎の現象があったと上で述べたのですが、上記コードが悪さをしていた内容と照合すると、その不思議な現象と辻褄が合いました。謎の1つが解決。

暫定復旧の後、ブログ表示やセキュリティー強化の恒久対策として実施した作業内容

サイドバーやフッターなど一部は表示が崩れたままででしたが、ひとまずブログ記事などの表示は暫定的に復旧できました。

ここから先は、ブログを完全に元通りの表示とするための恒久的な復旧作業内容となります。

消失してしまったウィジェットの復旧

ハッキング原因となっていた不審なウィジェット1個を除き、全て消失してしまった他のウィジェット群。

幸いなことに、ローカル環境でほぼ同じ内容のものを保持しており、バックアップも取っていました。ローカル環境のウィジェット内容をコピー&ペーストし、サイドバーやフッターなどウィジェットが表示させているパーツの表示も正常に戻りました。

ブログ名、キャッチフレーズを復旧

WordPress管理画面の「設定」→「一般設定」を見てみると、サイトのタイトルとキャッチフレーズが上の写真のとおり改ざんされていました。

ひとくちメモ

後で教えてもらったのですが、WordPressのデータベース(MySQL)にある、サイトタイトルやキャッチフレーズなどのデータを保存・管理しているテーブルを、ハッカーが直接改ざんした可能性があるそうです。「あくまで推測」とのことですが。

ここの内容が改ざんされていたせいで、サイトの「Description」や「Title」などのSEOデータが悪影響を受け、「Facebook」や「Google+」に送信するOGP情報も改ざんされてました。

この情報を本来の「りくまろぐ」の情報に変更し、保存。これでSEOデータもOGP情報も元に戻りました。

ただし、

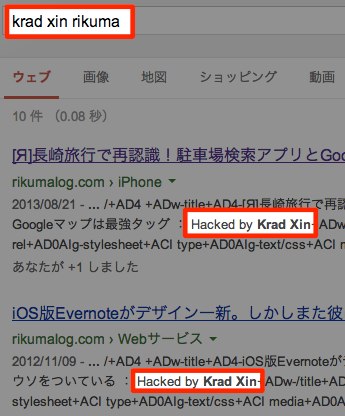

上のスクリーンショットはハッキング被害が発覚してから約22時間後に、当ブログのドメインの一部(=rikuma)とハッカーの名前の文字列「krad xin rikuma」でGoogle検索した結果です。ブログ名やキャッチフレーズの内容を元に戻す作業をしてから約20時間が経過していましたが、まだこの状態でした。

復旧が完了していない時間帯にGoogleのロボットが拾ったデータらしく、抜粋文の箇所に「Hacked by Krad Xin」の文字列が残ってしまっています。

なお、スクリーンショットに出ている当該記事の本文や抜粋など全てのデータを念のため確認しましたが、「Hacked by Krad Xin」という文字列はどこにも存在せず、あくまで検索結果がおかしいだけということも確認しました。ただ「気持ちが悪い」ことには変わりありません。早く消えてもらいたい。

ひとくちメモ

その後、復旧から48時間後に再度同じ検索をしたところ、「Hacked by Krad Xin」の文字列は全て消え、検索結果も正常に戻りました。

WordPressの管理者情報を変更

ハッキングされたと判明したからには、従来のアカウント名やパスワードをそのまま継続使用するのは気持ちが悪いので、どちらも新しいものに変更しました。

アカウント名を初期値の「admin」のままにしておいたり、第三者が簡単に推測できそうな安易なパスワード(例:「password」とか、自分の生年月日とか)では、セキュリティーの観点からも運営者失格。危険極まりない状態です。

今回うちのブログは、アカウント名こそ「admin」ではなく別の長い文字列のものを使用していました。しかしパスワードは(長いものを使用してはいたものの)自分の名前などから推測できてしまうかもしれない単純なものだったので、これを機に完全不規則な文字列パスワードへと変更しました。大いに反省しました。

アカウントとパスワードの変更作業は、「まず新しい管理者アカウントを作成」→「従来の管理者アカウントを削除」という手順で実施しました。先に従来のアカウント情報を削除してしまうと、せっかく蓄積した記事データが完全消失してしまいますので、作業される方は順番ミスをしないよう十分ご注意を。

Exploit Scanner(コアファイル改ざんチェックのためのプラグイン)を導入

WordPressフォーラムに「コアファイルが改ざんされていないか確認を」とのコメントがあったので、念のためチェックしました。

WordPress管理画面で新規プラグイン「Exploit Scanner」を追加して有効化。管理画面でプラグインのバージョンを確認した後、スキャンを実行。

コアファイルに改変があった場合はDescriptionに「Modified core file」と書かれた項目が表示されるようです。うちのブログは直近48時間で2回チェックした結果、異常なしでした。

Crazy Bone(ログイン履歴監視プラグイン)を導入

これは「ハッキング被害の復旧のため」ではなく、「今後同じようなハッキング被害に遭わないための防衛策」としての対応です。

WordPress管理者アカウント(通常であれば自分自身)ではない、不審なアカウントからのログイン・侵入・攻撃といった試みがないか記録を取ってくれるプラグインがあるとのこと。

WordPressフォーラムで「Crazy Bone」というプラグインがオススメされていたので、これも導入しました。

ハッキング被害の後に導入したので、ログイン履歴を確認しても当然ながら自分自身のログイン記録しか表示されていません。しかし他の方々から話を聞いた限りでは、このログイン記録にいろんな国からの不正なアクセスが記録されるとのことです。

なお、この記事を執筆した当時(2013年8月)には何の問題もなかった「Crazy Bone」ですが、2020年の時点でプラグイン更新が5年以上実施されておらず、WordPressのバージョンによっては正常に動作するのか、セキュリティー的に問題ないのかがどうも怪しいようです。

以下に紹介する記事で代替プラグインが紹介されていますので、参考にされてください。(代替プラグインが一切問題なく安全が保証されていることを断言するものではありません。ご了承ください)

参考不正なアクセス元を特定する。サイトへのログイン履歴を管理できるプラグイン「User Login History」

ロリポップの各種パスワードを変更

今回ハッキング被害に遭ったサイトやブログの大半は、ロリポップの共有サーバーを使用していました。私もロリポップです。

おそらく関係ないだろうとは思いつつ、ロリポップの会員用パスワード、ロリポップのサーバーに接続する際のFTPパスワードなど、ロリポップに関するパスワードは全て変更しました。変更はロリポップの管理画面で出来ます。

パスワードは自分で考えてしまうと、どうしても「暗記しやすい単純なもの」になりがちです。かと言って複雑なものにしてしまうと、後で忘れてしまった時が大変。

私は「1Password」というツールを利用してパスワードを全て作成しました。このツールであれば何ケタになったとしても完全ランダムなパスワードを生成してくれるだけでなく、そのパスワードを保存管理もしてくれるので、暗記したりメモしたりする必要もなくとても便利です。

WordPressデータのバックアップ

WordPressデータのバックアップは「BackWPup」というプラグインを使用していました。

一時期、ロリポップ側の設定が原因で BackWPupが正常動作しないというトラブルがありました。問題発覚後、ロリポップ側の設定を変更し、WordPress側でバックアップ処理をしたところ正常に処理されたので、そのまま安心してしまい、バックアップ状況をチェックしていませんでした。

そして今回、ハッキング被害により消えてしまったウィジェットのデータや設定などをバックアップデータから復元できるのではないかと考え、BackWPupで保存されたはずのデータをチェックしたところ、データは空っぽ。

つまり、いつ頃からなのか分かりませんが、正常に動作していると思っていた BackWPupが毎回エラーとなってバックアップ処理に失敗し続けていたのです。ただでさえハッキング被害で心に深いダメージを負っていたのに、追い打ちでショックを受け、絶望して泣きそうになりました。

絶望し続けても状況は好転しないので、手動でバックアップを取ろうと決意。

まず、ロリポップ側にアップロードしていた画像群をすべて、FTPソフトを使ってローカル環境にコピー。続いて、WordPressテーマファイル関連もローカル環境にコピーしました。

ひとくちメモ

この時、深く考えずにロリポップ側の(=ハッキング被害を受けて復旧したものの、一部が損傷している)ファイルを、ローカル環境(=ハッキング被害を受けていない正常な状態)に上書きでダウンロードしてしまったため、正常だったローカル環境を破壊してしまうという大失態を犯してしまいました。

「ロリポップ側の被害状況をそのままローカル環境に再現させよう」ということに気を取られ、正常なローカル環境のデータを保全しなければという意識が抜け落ちていたためです。ローカル環境に別のダウンロード先フォルダを作れば済んだ話。大いに後悔したし、その後の教訓にもなりました。

そして、BackWPupが失敗したためバックアップが取れていなかった「データベース(SQL)のデータ」に関しては、

- ロリポップ側の「phpMyAdmin」で全データをエクスポート

- エクスポートしたデータを、ローカル環境の「phpMyAdmin」でインポート

簡単にまとめると、上の2つの作業でWeb環境のデータがすべてローカル環境に反映されます。

詳しいことは長くなるので割愛します。手順の詳細を知りたい方は、以下の参考記事をご覧下さい。私自身も参考記事を見ながら作業しました。

参考ロリポップ! – phpMyAdminでデータベースのエクスポート

参考MAMPのphpMyAdminでMySQLデータベースにインポート – MAMPの使い方

参考Web環境のWordPressをローカル環境にコピー – MAMP

注意

バックアップ作業自体はこれでOKなのですが、Web環境のデータがそっくりそのままローカル環境に置き換わってしまうため、WordPress管理画面にログインする際のアカウントやパスワードもWeb環境のものに置き換わっていることにご注意ください。

パーミッションの変更

WordPressフォーラムにて「再発やハッキングを防ぐため」パーミッションの見直しが推奨されてました。フォーラムの記載内容に従い、

- 「wp-config.php」のパーミッションを「444」→「404」と変更

- 「.htaccess」のパーミッションを「644」→「604」に変更

上記のとおりパーミッションを変更しました。パーミッションの変更はFTPソフトにて実施しています。

なお、上の作業が完了した後、ロリポップ側から注意喚起と変更依頼があったため、

- 「wp-config.php」のパーミッションを「404」→「400」に再変更

- 「.htaccess」のパーミッションを「604」→「404」に再変更

上記のとおり再変更しました。これは最初の変更よりもセキュリティーの強度をアップさせたことを意味します。

WordPressフォーラム以外で参考にさせて頂いた記事

今回のハッキング騒動では、WordPressフォーラムでのコメントが大変役に立ちました。原因究明や復旧作業内容は、大半がWordPressフォーラムのコメントで指示されていた内容をそのまま実施したものです。

初めてWordPressの当該ページを閲覧した際には3つしか投稿がなかったコメントも、その後に私と同じくハッキング被害に遭ったWordPress運営者の投稿が続々と増えていき、被害状況や対策方法の情報共有がフォーラム内でおこなわれました。私自身も復旧後にフォーラムへの投稿を複数回おこない、協力しています。

WordPressフォーラムの投稿数がまだ少なかった段階では、以下の記事を参考にさせて頂きました。

参考【緊急警報!!】ロリポップとGMOのinterQのWordPressが軒並み乗っ取られてます

私の把握する限りでは、WordPressフォーラム以外で今回のハッキング騒動のことを最速で取り上げ、記事を公開したのは永江さんの上記記事でした。(ちなみにその次が当ブログ「りくまろぐ」の記事だったはず)

上記記事の後半に「再追記」という形で、WordPressフォーラムにてパーミッションに関する投稿があった、と解説があります。フォーラムにあの投稿をしたのは私です。

私はパーミッション設定に関してはド素人同然の知識しかないのですが、永江さんの解説によれば、ロリポップ側でのパーミッション初期設定は

共有サーバの常識ではあり得ない設定。

引用:「【緊急警報!!】ロリポップとGMOのinterQのWordPressが軒並み乗っ取られてます」

とのことです。

参考ロリポップは、MySQLサーバにグローバルから接続できる(ものがある)?

上記記事はハッキング被害の報告がSNS上で活発になり始めた際、「ロリポップの危険性を検証し、予言していた記事がある」として話題になっていたものです。

記事内容は専門的で難解なのですが、今回のハッキング騒動後に書かれた追記でも警告が成されています。

参考続) ロリポップのWordPress大量乗っ取りについての推測と対応

最初に紹介した永江さんの続報記事。ハッキング被害発覚の翌日(8月29日)に公開されています。

まとめ

この記事では、ハッキング被害の発覚から復旧に至るまでに実施した作業を中心にまとめました。

ハッキング被害が実際にはどのくらいの規模だったのか、被害サイトとサーバー運営会社との間にどのようなやり取りがあったのかなど、この騒動で目にしてきた他の件については別記事にまとめています。